十年罕见的高危漏洞“狂躁许可”来袭:青藤THP快速发现、监控受影响资产

发布时间:2024-09-28 10:48分类: 无 浏览:170评论:0

8月9日,微软披露了Windows操作系统一个高危漏洞(CVE-2024-38077)的详情和概念验证代码。经分析确认,该漏洞获得CVSS 9.8的评分,是Windows平台近十年来罕见的可以稳定利用、影响广泛的远程零点击(Zero-Click)/认证前(Pre-Auth) 漏洞。该漏洞影响Windows Server 2000到Windows Server 2025所有版本,已存在近30年。

这一漏洞存在于Windows远程桌面许可管理服务(RDL)中,该服务被广泛部署于开启Windows远程桌面(3389端口)的服务器,用于管理远程桌面连接许可。一旦漏洞被恶意攻击者或APT组织利用,将快速蔓延,或波及全球所有使用微软服务器的用户。这是自“永恒之蓝”后,Windows首次出现影响全版本且能高稳定利用的认证前RCE漏洞。

青藤猎鹰THP通过其独特的技术,能够快速清点和识别受"狂躁许可"漏洞影响的资产,帮助用户在第一时间内采取应对措施。

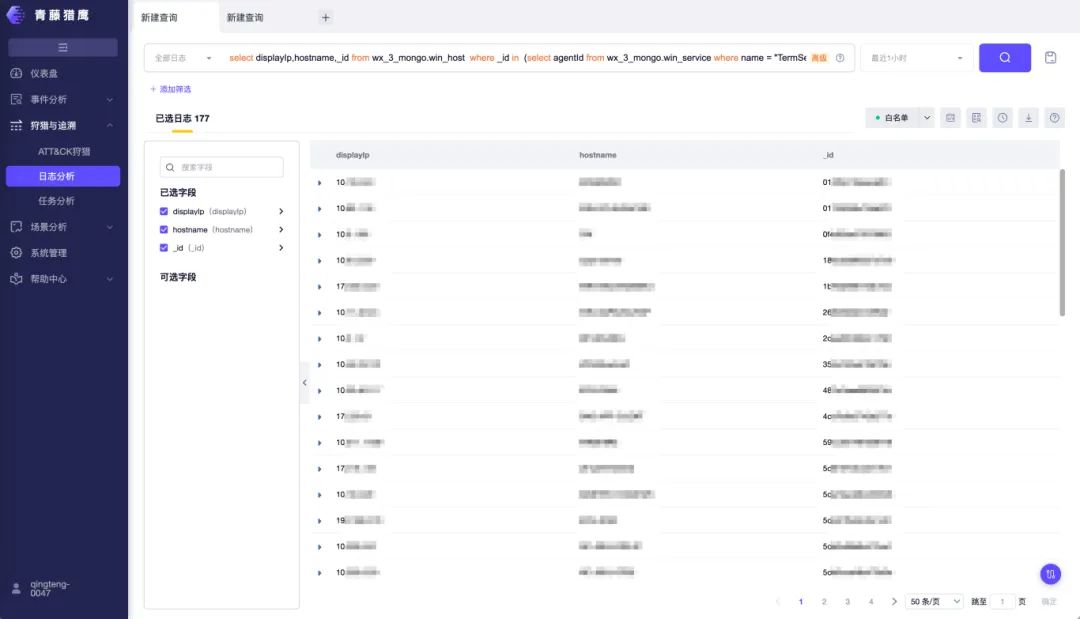

快速识别:THP能够迅速检索网络中的所有资产,识别出可能受到"狂躁许可"漏洞影响的系统

精准筛选: 利用先进的算法,THP可以精确地筛选出易受攻击的资产,减少误报和漏报

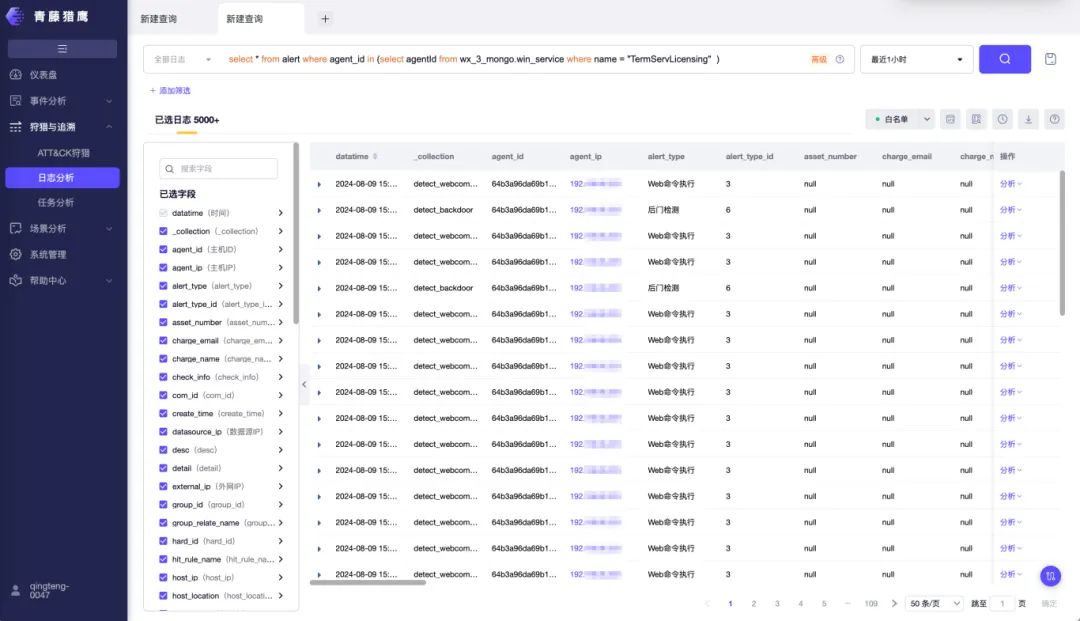

重点监控:THP可以直接监控存在漏洞的资产是否存在内网异常行为,直观展示攻击详情

鉴于该漏洞破坏力极大,建议用户利用青藤猎鹰THP进行网络资产的检索,识别出所有可能受到"狂躁许可"漏洞影响的系统。 然后根据微软发布的安全补丁,及时更新受影响的系统。

3.利用行为监控:监控漏洞利用成功后有创建子进程的行为。有数据则代表被利用,无数据则尚未被利用

狩猎与追溯--日志分析--输入语句:

-完-

热门动态推荐